了解反序列化漏洞的危害

反序列化是将数据从序列化的格式转换回其原始的、可操作的形式的过程。然而,当反序列化操作没有经过充分的验证和过滤时,就可能造成严重的安全漏洞。

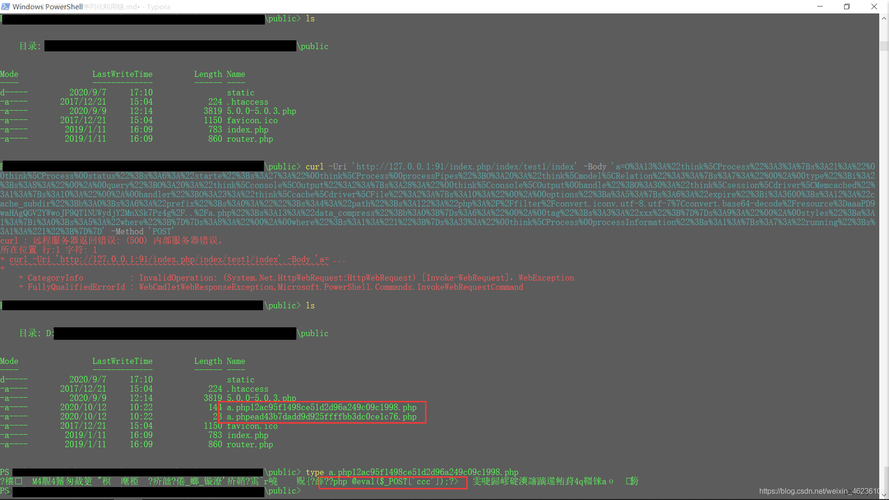

在ThinkPHP6中存在反序列化漏洞,攻击者可以利用这些漏洞执行恶意代码或者绕过应用程序的身份验证。这可能导致敏感信息泄露、远程命令执行以及其他严重的安全问题。

理解ThinkPHP6反序列化漏洞的原因

反序列化漏洞之所以存在,是因为应用程序没有充分验证反序列化的输入数据。攻击者可以通过构造恶意的输入数据来欺骗应用程序执行危险的操作。

通常,反序列化漏洞是由于应用程序在反序列化之前没有对输入数据进行适当的验证和过滤,导致攻击者可以在数据中插入恶意代码。

保护ThinkPHP6应用程序免受反序列化攻击

为了保护ThinkPHP6应用程序免受反序列化攻击,我们可以采取以下措施:

1. 更新ThinkPHP6框架

确保使用最新版本的ThinkPHP6框架,开发团队会定期发布修复安全漏洞的更新版本。及时更新框架可以保证应用程序具有最新的安全补丁和修复。

2. 序列化和反序列化输入数据验证

在接收反序列化数据之前,对输入数据进行充分的验证和过滤是非常重要的。可以使用白名单机制,只接受特定的类型和类来进行反序列化操作。

3. 阻止远程类加载

远程类加载是反序列化漏洞的常见利用方式之一。禁用或限制应用程序在反序列化过程中加载远程代码可以有效地减少安全风险。

4. 强化应用程序访问控制

合理设置应用程序的访问控制,限制敏感操作的权限,可以在一定程度上减轻反序列化漏洞的影响。

5. 日志监控和审计

及时记录和监控应用程序的日志,以便及时发现和应对潜在的攻击。审计应用程序的行为可以帮助检测和阻止攻击者的恶意行为。

结论

反序列化漏洞是严重的安全威胁,可能导致应用程序遭受损害。针对ThinkPHP6的反序列化漏洞,我们应该及时更新框架版本,并加强输入数据验证、阻止远程类加载、强化访问控制以及日志监控和审计等措施。

通过这些措施,我们可以有效地保护我们的应用程序免受反序列化攻击,并确保数据的安全性和完整性。

转载声明:本站发布文章及版权归原作者所有,转载本站文章请注明文章来源!