thinkphp v5.0.24 反序列化漏洞的危害和出现原因

thinkphp v5.0.24是一款广泛应用于Web应用开发的PHP框架,然而它也存在着一些安全漏洞,其中最为关键的就是反序列化漏洞。该漏洞的危害极大,可以导致未经授权的代码执行,进而引发数据泄露、个人信息被窃取、系统被入侵等问题。

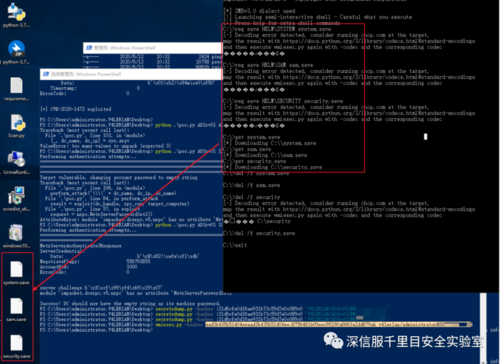

造成thinkphp v5.0.24反序列化漏洞的主要原因是开发者未充分考虑反序列化过程中的安全风险。当应用程序接受用户提供的数据并且反序列化时,恶意用户可以构造特制的数据,以执行恶意代码。这意味着攻击者可以利用这个漏洞,远程执行任意代码,并且绕过访问控制。

thinkphp v5.0.24 反序列化漏洞的检测与利用

为了保护自己的系统安全,开发者需要及时检测和修复thinkphp v5.0.24反序列化漏洞。下面是一些常用的检测方法:

1. 漏洞扫描工具

通过使用漏洞扫描工具,如OpenVAS、Nessus等,可以扫描系统中是否存在thinkphp v5.0.24反序列化漏洞。这些工具会自动扫描系统中的漏洞,并给出相应的修复建议。

2. 代码审计

开发者可以对自己的代码进行审计,查找是否存在使用unserialize()函数或__wakeup()方法的地方,并检查输入是否经过充分验证和过滤。同时,还可以查看thinkphp v5.0.24相关的官方文档和安全公告,了解已知的漏洞并及时修复。

3. 安全补丁

thinkphp官方会及时发布安全补丁,修复已知的漏洞。开发者应该及时关注官方公告,并下载安装最新的补丁程序,以增强系统的安全性。

防范措施和最佳实践

为了有效防范thinkphp v5.0.24反序列化漏洞,开发者可以采取以下措施:

1. 输入验证与过滤

在接收用户输入数据时,对其进行详细验证和过滤。尤其是在使用unserialize()函数或__wakeup()方法时,应该严格检查输入数据的合法性和格式,避免不受信任的数据被执行。

2. 使用安全的序列化与反序列化方式

根据具体需求,选择更加安全的序列化与反序列化方式。例如,可以使用JSON代替PHP序列化,或者使用PHP内置的serialize()和unserialize()函数替代自定义的序列化方法。

3. 及时更新与升级

定期更新thinkphp框架到最新版本,并应用官方发布的安全补丁。同时,及时更新其他相关组件和依赖库,以确保系统的安全性。

结语

thinkphp v5.0.24的反序列化漏洞给Web应用安全带来了很大的风险,但通过采取适当的安全措施和最佳实践,我们可以降低这些风险。开发者应该始终关注系统的安全性,并且在发现漏洞后及时修复,以保护用户的数据和隐私。