什么是thinkphp 5.0.24 sql注入

thinkphp是一款基于PHP的开发框架,简化了Web应用程序的开发流程,在开发过程中十分受到开发者的喜爱。然而,thinkphp 5.0.24版本存在一个重要的安全漏洞,即SQL注入。

SQL注入的定义

SQL注入是指攻击者通过将恶意的SQL代码插入到输入参数中,从而欺骗应用程序执行恶意的数据库操作。这种漏洞的存在可能导致敏感信息泄露、数据损坏和未经授权的访问等安全问题。

thinkphp 5.0.24 sql注入的原理

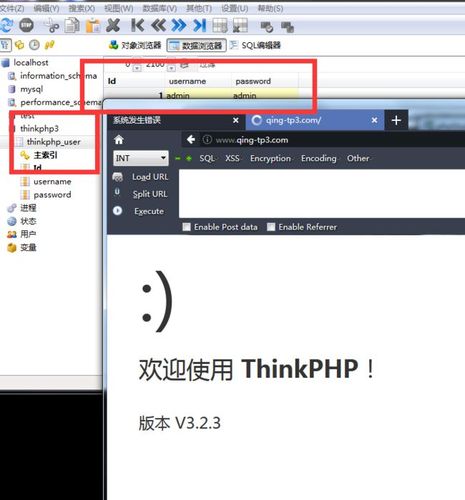

在thinkphp 5.0.24版本中,存在一个未对用户输入进行充分过滤和验证的漏洞。攻击者可以利用这个漏洞通过构造特定的SQL语句来绕过应用程序的安全机制,执行恶意操作。

thinkphp 5.0.24 sql注入的危害

当应用程序存在SQL注入漏洞时,攻击者可以通过构造恶意的SQL语句来实现以下危害:

1. 数据库信息泄露:攻击者可以通过获取数据库的敏感信息,如用户名、密码等。

2. 数据库篡改:攻击者可以通过修改数据库中的数据,对系统进行破坏或数据损坏。

3. 未经授权访问:攻击者可以绕过应用程序的身份验证机制,访问受限资源。

如何防止thinkphp 5.0.24 sql注入

为了有效地预防和阻止thinkphp 5.0.24版本中的SQL注入攻击,以下是一些有效的防护措施:

1. 使用参数化查询或预编译语句:这些技术可以确保输入参数被正确地转义,并且不会被当做恶意的SQL代码执行。

2. 输入验证和过滤:在接收用户输入之前,应该对输入进行充分的验证和过滤,以排除恶意的输入。

3. 限制数据库权限:将数据库用户授权限制到最低必需的操作权限,以减少攻击者利用SQL注入漏洞造成的损害。

4. 及时更新框架版本:保持thinkphp框架及相关组件的最新版本,以确保已经修复了已知的安全漏洞。

总结

thinkphp 5.0.24版本的SQL注入漏洞可能导致严重的安全问题,因此开发者应该重视并采取相应的安全措施来预防和防范这些攻击。通过使用参数化查询、输入验证和过滤、限制数据库权限以及及时更新框架版本等措施,可以有效地减少SQL注入攻击的风险。

在构建Web应用程序时,安全性应该是首要考虑因素之一,只有确保应用程序的安全性,才能有效保护用户的数据和隐私。