思考代码注入问题时,一种常见的漏洞是远程命令执行(Remote Command Execution,RCE)。在本文中,我们将重点介绍ThinkPHP多语言功能中的RCE漏洞。

什么是ThinkPHP多语言RCE漏洞?

ThinkPHP是一种流行的PHP开发框架,它提供了许多功能和工具来简化Web应用程序的开发过程。其中一项功能是多语言支持,允许开发人员将应用程序的界面本地化为不同的语言。 然而,ThinkPHP的多语言功能中存在一个安全漏洞,即远程命令执行(RCE)漏洞。攻击者可以通过构造恶意输入来注入任意代码,并在服务器上执行任意命令。这可能导致严重的安全问题,如敏感数据泄露、服务器劫持和恶意代码执行。

ThinkPHP多语言RCE漏洞的原理

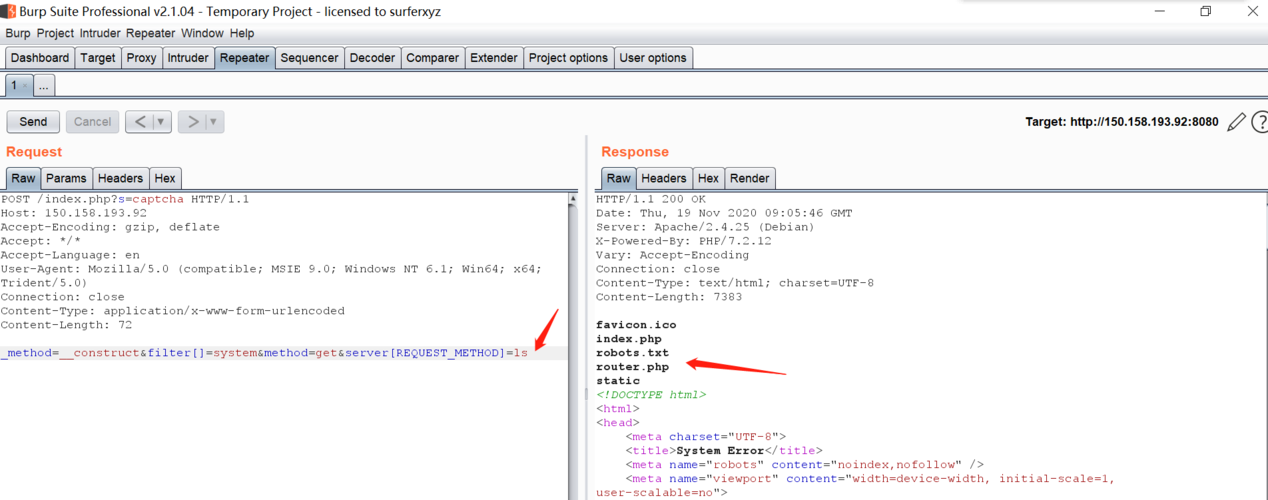

ThinkPHP的多语言功能中的RCE漏洞源于对用户输入的不充分验证和过滤。默认情况下,ThinkPHP使用了一种称为"语言变量替换"的机制来实现多语言功能。在语言文件中,可以使用一些占位符来表示需要替换的变量,例如`{name}`。 攻击者可以通过修改用户提交的语言文件来注入恶意代码。由于未对用户输入进行充分验证和过滤,攻击者可以构造特定的语言文件,使应用程序将其解析为代码而不仅仅是文本。这导致恶意代码在服务器上执行,从而触发RCE漏洞。

如何防止ThinkPHP多语言RCE漏洞?

要防止ThinkPHP多语言功能中的RCE漏洞,可以采取以下措施: 1. 及时更新ThinkPHP框架:开发者应定期更新ThinkPHP框架到最新版本,以便获得最新的安全修复和漏洞修复。 2. 验证和过滤用户输入: 在解析和处理用户提交的语言文件之前,开发人员应该对用户输入进行充分的验证和过滤。确保只接受合法的输入,并对特殊字符和代码进行适当的转义和过滤。 3. 限制代码执行权限:在服务器上运行应用程序的用户帐户应该具有最小的权限。这可以限制攻击者在成功利用RCE漏洞时能够执行的恶意操作。 4. 使用安全编码实践:开发人员应遵循安全编码实践,例如避免使用动态代码执行函数和可执行操作符(eval、exec等),以减少攻击者利用RCE漏洞的可能性。

结论

ThinkPHP多语言功能中的RCE漏洞是一个严重的安全问题,可能导致敏感信息泄露和服务器失陷。为了保护应用程序和用户数据的安全,开发人员应该及时更新框架版本,验证和过滤用户输入,限制代码执行权限,并遵循安全编码实践。