ThinkPHP是一款基于PHP开发的框架,被广泛应用于Web开发中。然而,由于其设计和实现的问题,ThinkPHP在某些情况下可能会受到命令执行漏洞的影响。本文将深入探讨ThinkPHP命令执行漏洞的相关内容,包括原理、危害、预防措施等,旨在帮助用户更好地理解和应对这一安全威胁。

1. 漏洞原理

ThinkPHP命令执行漏洞是由于框架未能对用户输入进行充分的过滤和验证所导致的。攻击者可以通过构造恶意的输入,使得应用程序执行非法的系统命令,从而获取服务器的控制权。这种漏洞可能存在于用户输入的任何位置,例如URL参数、POST数据等。

2. 潜在危害

ThinkPHP命令执行漏洞可能导致以下危害:

服务器被远程控制,攻击者可以执行任意系统命令,包括上传恶意文件、修改配置文件等。

用户的敏感数据可能被泄露或篡改。

系统稳定性和可用性受到威胁,可能导致系统崩溃或服务不可用。

3. 预防措施

为了防止ThinkPHP命令执行漏洞的出现,用户可以采取以下预防措施:

输入验证和过滤:对所有用户输入的数据进行验证和过滤,确保只接受合法和预期的输入。

最小权限原则:在配置和运行环境中,尽量以最小权限原则进行设置,限制应用程序的执行权限。

安全更新:及时安装和应用官方发布的安全更新和补丁,以修复已知的漏洞。

安全编码:在开发过程中,使用安全的编码实践,避免常见的漏洞类型,例如SQL注入和跨站脚本攻击。

安全审计:定期进行安全审计,发现和修复潜在的漏洞。

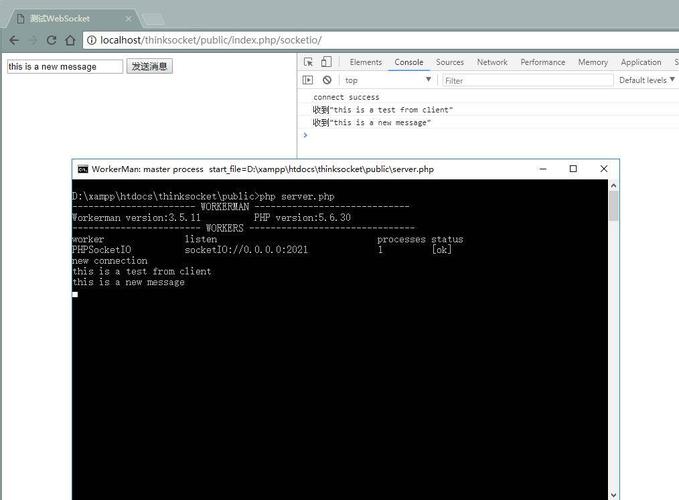

4. 实例演示

以下示例演示了一个基于ThinkPHP的命令执行漏洞:

```

assign('name', $name); return $this->fetch(); } } ```

在上述代码中,应用程序没有对用户输入进行验证和过滤,而是直接将其作为变量传入模板引擎中。攻击者可以构造恶意的`name`参数,实现命令执行。

5. 总结

ThinkPHP命令执行漏洞是一种常见的Web安全威胁,可能导致服务器被远程控制、敏感数据泄露等严重后果。用户应该加强对这类漏洞的认识,采取合适的预防措施,保护系统和用户的安全。