了解ThinkPHP 5.0 反序列化安全问题

在使用ThinkPHP 5.0开发web应用程序时,了解反序列化安全问题是非常重要的。反序列化是将对象从存储形式转换为内存表示形式的过程。然而,未经正确处理的反序列化操作可能导致安全漏洞。

1. 反序列化漏洞的定义和原理

反序列化漏洞是指攻击者通过构造恶意数据并传递给应用程序,以执行非预期的代码或导致应用程序的不可预测行为。这种漏洞通常由于应用程序对反序列化输入的信任而产生。

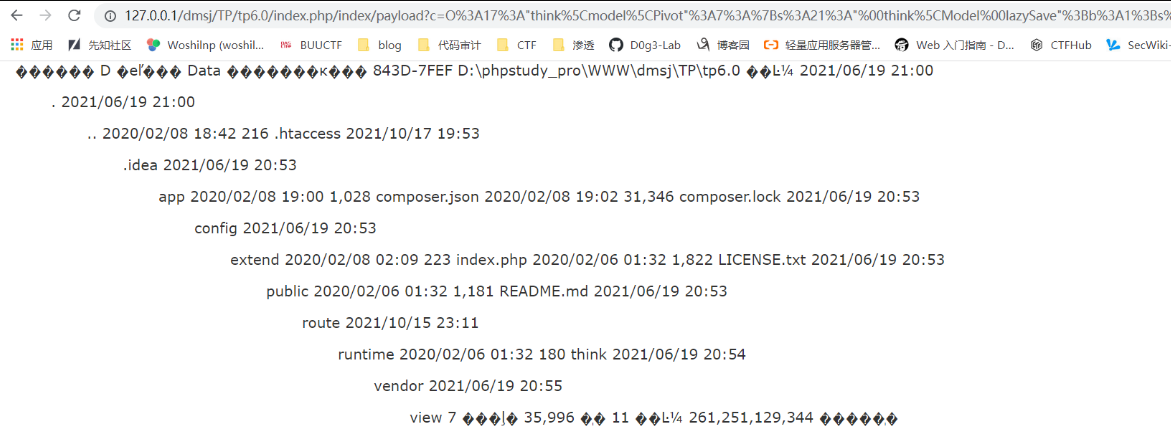

2. ThinkPHP 5.0 反序列化漏洞的具体情况

ThinkPHP 5.0存在反序列化漏洞,这种漏洞使得攻击者可以通过构造特定的恶意数据来执行任意代码。攻击者可以利用这个漏洞来获取系统敏感信息、执行远程命令或导致应用程序崩溃。

3. 反序列化漏洞的常见攻击方式

常见的反序列化漏洞攻击方式包括传递恶意序列化对象、修改已有的序列化对象、在序列化数据中使用引用等。攻击者通过这些方式来触发应用程序在反序列化过程中的漏洞。

4. 如何防止ThinkPHP 5.0 反序列化漏洞

为了防止反序列化漏洞的利用,以下措施是必要的:

4.1 实施输入验证和过滤

对于反序列化输入数据,应该进行严格的验证和过滤。只接受预期的输入数据,拒绝任何非法或可疑的输入。

4.2 序列化和反序列化过程的安全性

使用安全的序列化和反序列化方法,避免使用可以被攻击的序列化库或不安全的反序列化方法。

4.3 最小化系统特权

将应用程序运行在最小特权模式下,限制可能被攻击者利用的系统资源和权限。

4.4 定期更新和修补

及时更新和修补ThinkPHP 5.0,以避免已知的漏洞被攻击者利用。

4.5 日志记录和监控

实施全面的日志记录和监控机制,将所有反序列化操作记录下来,以便进行安全审计和及时响应。

总结

ThinkPHP 5.0反序列化漏洞是一种严重的安全问题,可能导致应用程序被攻击并造成损失。在使用ThinkPHP 5.0开发应用程序时,开发者必须了解反序列化漏洞的原理和攻击方式,并采取相应的防护措施。通过实施输入验证和过滤、选择安全的序列化和反序列化方法、最小化系统特权、定期更新和修补以及日志记录和监控等措施,可以有效防止反序列化漏洞的利用。

转载声明:本站发布文章及版权归原作者所有,转载本站文章请注明文章来源!