一、什么是SQL注入

SQL注入是指通过在用户输入的数据中注入恶意的SQL语句,从而对数据库进行非法操作的一种攻击方式。在Web应用中,用户输入的数据通常作为查询条件或命令的一部分,如果不对用户输入进行严格过滤和处理,就容易受到SQL注入的攻击。SQL注入可以导致数据库信息泄露、篡改、删除等严重后果。

二、ThinkPHP5框架下的SQL注入风险

ThinkPHP5是一种流行的PHP框架,也不免于SQL注入的风险。想要避免SQL注入攻击,需要了解ThinkPHP5框架中可能存在的漏洞点,包括:

1. 参数直接拼接:当SQL语句直接把用户输入的参数拼接到SQL语句中时,如果没有对用户输入进行过滤或者绑定,就会有SQL注入的风险。

2. 使用Query对象:ThinkPHP5提供了Query对象来执行数据库查询操作,但如果使用不当,也容易造成SQL注入的问题。

3. 使用ORM操作:ThinkPHP5的ORM操作也需要特别小心,在使用ORM时,必须遵循框架规定的参数绑定方式,确保用户输入数据的安全性。

三、防止SQL注入的措施

为了防止SQL注入攻击,可以采取以下措施:

1. 使用参数绑定:使用参数绑定的方式可以将用户输入的值与SQL语句进行分离,从而防止注入攻击。在ThinkPHP5中,可以使用PDO的prepare方法进行参数绑定。

2. 进行输入过滤:在用户输入数据前,进行严格的输入过滤,去除特殊字符和敏感词,确保输入的安全性。可以使用ThinkPHP5提供的filter方法或者自定义过滤函数实现。

3. 使用ORM操作:在使用ORM操作时,一定要按照框架规定的方式进行参数绑定,不要直接拼接用户输入数据。

4. 对异常进行处理:在处理数据库异常时,不要把详细的错误信息直接暴露给用户,可以记录日志并返回友好的提示信息。

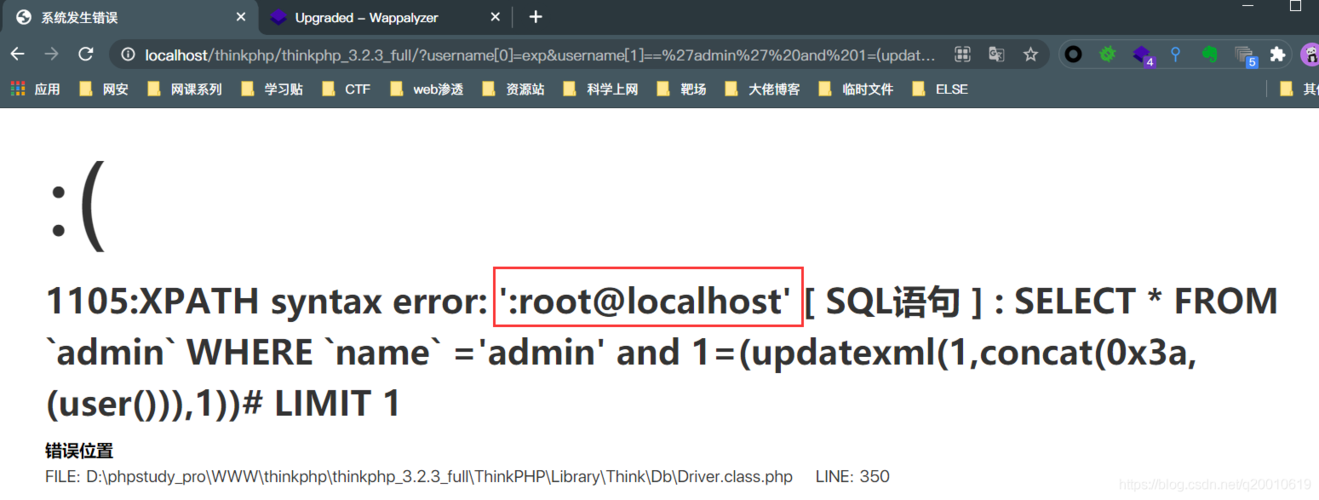

四、SQL注入的实例和漏洞案例

为了更好地理解和防范SQL注入攻击,下面给出一个ThinkPHP5框架中的SQL注入实例:

假设在用户登录的接口中,会查询数据库中是否存在对应的用户名和密码:

```php public function login($username, $password) { $user = Db::name('user') ->where("username='{$username}' AND password='{$password}'") ->find(); if ($user) { // 登录成功 } else { // 登录失败 } } ```

上述代码中,没有做任何的参数绑定或者输入过滤,直接把用户输入的用户名和密码拼接到SQL语句中。这就容易受到SQL注入攻击。攻击者可以通过构造恶意的输入,绕过验证,获取数据库中的用户信息。

五、总结

SQL注入是一种常见且危险的攻击方式,在使用ThinkPHP5框架开发时,要时刻注意防范SQL注入的风险。通过参数绑定、输入过滤、合理使用ORM操作和处理异常等措施,可以有效地减少SQL注入的风险。同时,开发人员也需要不断学习和更新相关知识,保持对安全问题的警惕。

参考文献: [1] ThinkPHP5官方文档,https://www.kancloud.cn/manual/thinkphp5_1/354156