什么是反序列化?

反序列化是指将序列化(将对象转换为字符串)过程逆转的过程,即将字符串转换回对象。在程序中,对象的序列化可以使得对象在网络传输或保存到文件时变得更加方便。然而,反序列化操作也可能存在安全风险,因为恶意的攻击者可以构造恶意的序列化数据,用于执行代码注入或其他攻击行为。

ThinkPHP 5.1.41版本的反序列化漏洞

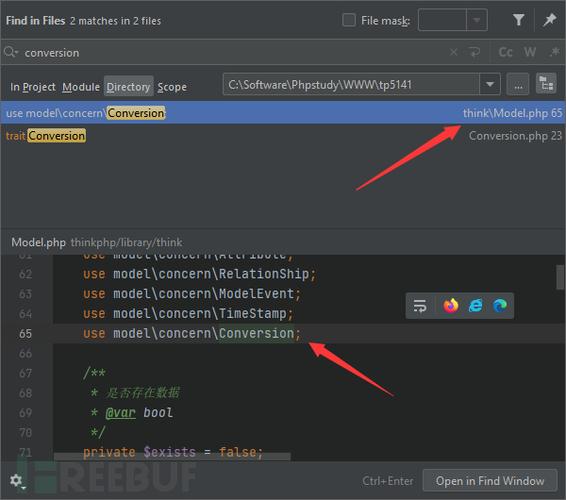

ThinkPHP是一款流行的PHP开发框架,但在其5.1.41版本中存在一个严重的反序列化漏洞,攻击者可以利用该漏洞实现远程代码执行。该漏洞的具体原因是由于框架在处理序列化数据时,未对数据进行充分的验证和过滤,导致恶意攻击者可以构造特定的序列化数据,以执行任意代码。

漏洞的影响范围

该漏洞影响范围广泛,凡是使用ThinkPHP 5.1.41版本的应用程序都面临被攻击的风险。攻击者可以通过构造恶意请求,利用该漏洞执行任意代码,从而获取敏感信息、控制服务器等。

如何修复该漏洞

为了修复该漏洞,建议将ThinkPHP升级到5.1.42版本或更高版本。在新版本中,框架修复了该漏洞,并对序列化数据进行了更严格的验证和过滤。

如何防范反序列化漏洞

除了及时升级框架版本外,还有其他一些有效的防范措施可以采取:

1. 不信任用户提供的序列化数据,应当对其进行严格的验证和过滤。

2. 序列化数据应当使用合适的加密算法进行加密,以增加攻击者猜解的难度。

3. 避免在序列化数据中包含敏感信息,如数据库连接信息、密钥等。

4. 使用安全的反序列化方法,如使用白名单进行反序列化对象的校验。

5. 将框架和相关依赖库保持最新,并定期关注漏洞信息和修复方案。

总结

ThinkPHP 5.1.41版本的反序列化漏洞是一个严重的安全风险,但通过及时升级框架版本和采取有效的防范措施,可以避免被攻击者利用。在开发和部署ThinkPHP应用程序时,务必注意安全问题,保障系统的稳定性和用户数据的安全。

转载声明:本站发布文章及版权归原作者所有,转载本站文章请注明文章来源!