掌控SQL注入攻击引发的后果

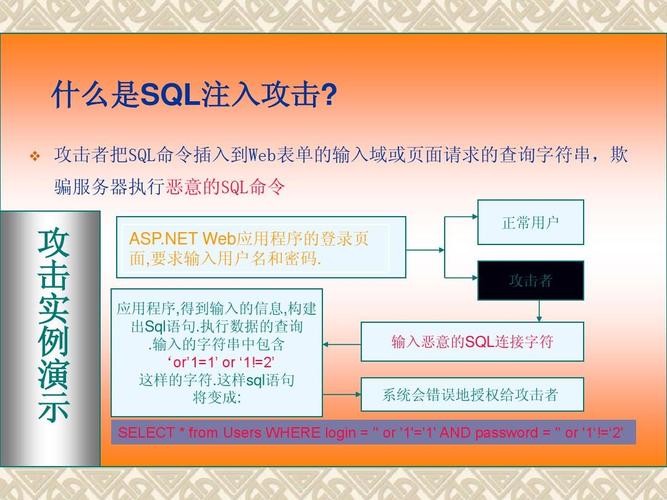

在当今信息化时代,网站和应用程序的安全性尤为重要。其中,SQL注入攻击是一种常见的威胁之一。SQL注入攻击者试图利用恶意输入,绕过应用程序的身份验证、获取敏感信息、修改数据库内容甚至控制服务器。为了保护系统和用户数据,了解并采取针对SQL注入攻击的有效防御方法是必不可少的。

使用参数化查询

参数化查询是一种用于与数据库交互的方法,可有效防范大多数SQL注入攻击。通过参数化查询,应用程序将SQL查询语句与用户提供的输入完全分离开来。在参数化查询中,用户输入被视为参数,而不是查询的一部分,从而防止恶意输入影响SQL语句的结构。

对用户输入进行严格验证和过滤

对用户输入进行有效验证和过滤,是防范SQL注入攻击的关键步骤之一。在验证阶段,对输入进行规范化处理,仅接受预期的输入格式。例如,对于期望是数字的输入,可以使用正则表达式验证其是否为合法数字。在过滤阶段,可以使用白名单或黑名单技术过滤掉可能的恶意字符或关键字。

最小权限原则

最小权限原则是指给予数据库用户足够的权限来完成其工作,但不赋予额外的特权。通过限制数据库用户的操作范围,即使发生SQL注入攻击,攻击者也只能以受限的权限进行操作,从而减少潜在的损害。确保数据库用户具有最小权限是提高系统安全性的重要措施之一。

定期更新和维护软件

黑客和攻击者不断寻找各种安全漏洞来利用,因此定期更新和维护软件非常重要。及时应用厂商发布的安全补丁,升级数据库和其他关键组件,能够修复已知的漏洞并增强系统的安全性。同时,定期进行安全审计和强化系统防护措施,能够识别和解决潜在的安全隐患,防止SQL注入攻击和其他威胁。

总结

为了防范SQL注入攻击,我们应该使用参数化查询,严格验证和过滤用户输入,遵循最小权限原则,并定期更新和维护软件。这些方法可以有效降低SQL注入攻击的风险,保护系统和用户数据的安全。

转载声明:本站发布文章及版权归原作者所有,转载本站文章请注明文章来源!