了解并防范PHP和CGI的跨站脚本攻击

跨站脚本攻击(Cross-Site Scripting,简称XSS)是一种常见的网络安全漏洞,旨在通过恶意注入脚本代码来攻击网站访问者。本文将介绍PHP和CGI的跨站脚本攻击防范措施,帮助开发者保护他们的应用程序免受此类攻击。

1. 检查、过滤和转义用户输入

用户的输入是跨站脚本攻击的常见入口。开发者应始终对用户输入进行严格的检查、过滤和转义,以防止恶意代码的注入。可以借助PHP的内置函数,如htmlspecialchars、htmlentities和strip_tags等函数,对用户输入进行转义或删除潜在的恶意脚本。此外,正则表达式过滤和白名单验证也是有效的防范措施。

2. 使用安全的会话管理

会话劫持是跨站脚本攻击的一种形式,攻击者可以通过窃取用户的会话令牌来冒充其身份。开发者应使用安全的会话管理机制,如使用session_regenerate_id函数生成随机的会话ID,设置HTTPOnly标志以防止JavaScript访问会话cookie,以及设置适当的会话过期时间来增强安全性。

3. 输入输出数据验证

用户输入和输出的数据验证是防范跨站脚本攻击的重要步骤。开发者应该根据预期的数据类型和格式,对数据进行验证和过滤。例如,对于用户输入的URL、邮箱地址或其他特定格式的数据,可以使用正则表达式验证,并对非法的输入进行过滤或拒绝处理。

4. 使用安全的数据库操作

数据库操作是很多Web应用程序中必不可少的一环。为了防范跨站脚本攻击,开发者应使用参数化查询(Prepared Statements)或使用ORM(对象关系映射)工具,如PDO或MySQLi,以避免使用动态拼接SQL语句的方式,从而减少SQL注入的风险。此外,还应该限制数据库用户的权限,并定期更新数据库访问口令。

5. 及时更新和修补漏洞

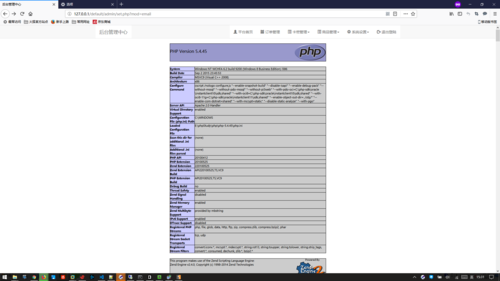

PHP和CGI等开发工具和框架可能会出现安全漏洞,攻击者利用这些漏洞进行跨站脚本攻击。因此,开发者应及时关注官方发布的安全更新和修补程序,并及时更新应用程序中的相关组件。同时,定期进行安全审计和漏洞扫描,发现并修复潜在的安全风险。

总结

PHP和CGI的跨站脚本攻击是一种常见的网络安全威胁。为了保护应用程序免受此类攻击,开发者应该掌握并实施必要的防范措施。在本文中,我们介绍了检查、过滤和转义用户输入、使用安全的会话管理、输入输出数据验证、使用安全的数据库操作以及及时更新和修补漏洞等五个方面的防范措施。通过了解并应用这些措施,开发者可以大大提高应用程序的安全性,保护用户的数据和隐私。